Nikto c’est quoi?

C’est un scanner de vulnérabilités web écrit en perl et sous licence GPL. Il va permettre de tester la sécurité de la configuration de votre serveur web (les options HTTP, les index,les failles XSS potentielles,injections SQL etc…)

Disclaimer

A utiliser uniquement sur ses propres serveurs. Le scan est bruyant,et génère plusieurs dizaines de lignes de logs avec votre IP dans les logs apache ou dans n’importe quel IDS. L’intérêt est de trouver des failles chez soi pour pouvoir sécuriser au mieux nos serveurs webs.

Installation du script

De base il est présent sous la distribution KALI. ici je vais l’installer sur ma raspbian qui héberge un serveur web apache.

La version Nikto v2.1.6 est disponible sur le github:

Télécharger le zip et le décompresser :

wget https://github.com/sullo/nikto/archive/master.zip

unzip master.zip

cd nikto-master/program

Scan ports WEB (80 et 443)

Par défaut Nikto scan sur le port 80 donc voyons voir plutôt comment faire pour scanner le port HTTPS 443:

./nikto.pl -h https://[URL]:443/ -F txt -o ScanResultat.txt

Scan multiports

./nikto.pl -h [URL] -p 8080,80,443

Scan multihosts

Il est possible de scanner une plage d’adresses de serveurs web. Nikto est capable de lire sur son entrée standard. Du coup,on lui donne « à bouffer » le résultat d’un scan nmap :

nmap -p80 192.168.0.0/24 -oG – | ./nikto.pl -h –

Scan verbeux et debug

il faut rajouter l’option -D -v. En reprenant l’exemple précédent ca donne:

./nikto.pl -h [URL] -p 8080,80,443 -D -v

Derrière un proxy

sudo vim /nikto-master/program/nikto.conf

Préciser le proxy

# Proxy settings -- still must be enabled by -useproxy PROXYHOST= ip_ou_url_du_proxy PROXYPORT=8080 #PROXYUSER=proxyuserid #PROXYPASS=proxypassword

Test du scan avec le proxy paramétré précédemment:

./nikto.pl -h [URL] -useproxy

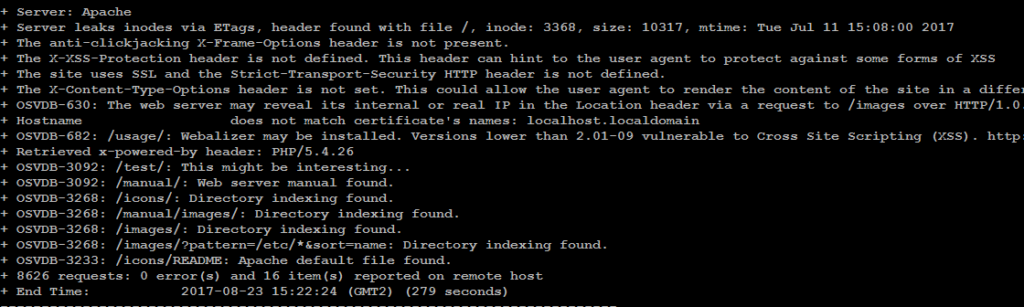

Comprendre quelques failles

on va partir du simple résultat de la commande :

nikto -h http://monserveurWeb

Affichage du résultat :

- xss: tuto instructif

- fileEtag : lien intéressant

- anti-clickjacking X-Frame-Options: explications

- X-XSS protection header : explications

Plus d’infos

Le site officiel:

source: http://cirt.net/nikto2

doc: http://cirt.net/nikto2-docs/usage.html

Super, merci beaucoup pour ce tool, je vais essayer voir ce que ca donne !

Juste pour préciser dans la documentation, il parle dun mode bypass IDS. Tu l’as déjà utilisé ?