En général, quand on parle de solution libre VPN, c’est Openvpn qui vient en premier à l’esprit. Mais depuis quelques temps, un protocole alternatif monte en puissance et fait beaucoup parler de lui, son nom: Wireguard.

Il a su séduire rapidement un public désireux d’avoir une connexion réseau sécurisée, fiable et simple à mettre en œuvre sur tous ses équipements.

Et donc, qui de mieux placé que Linus Torvald pour apporter la bénédiction à un projet comme Wireguard ?

La bonne nouvelle de la semaine vient donc de tomber :

Linus vient d’acter l’ajout de wireguard au noyau linux 5.6 qui devrait sortir en mai/juin prochain.(source ici)

Les avantages à utiliser Wireguard?

Oui finalement c’est bien beau de vanter un produit mais quels sont ses points positifs exactement?

– il est multi-plateforme , installable sous : linux, Bsd, MacOS, Windows, android, ios

– plus sécurisé, il utilise les dernières suites cryptographiques (chacha et compagnie 🙂 )

– plus rapide (exécuté au niveau du kernel linux )

– hyper simple à mettre en place: système de clé privée / clé publique un peu à la manière de ssh, donc moins lourd à gérer que le système de certificats d’openvpn.

– son code source est concis (meilleure lisibilité pour la communauté et réduction de la surface d’attaque )

– client android dispo sur Fdroid

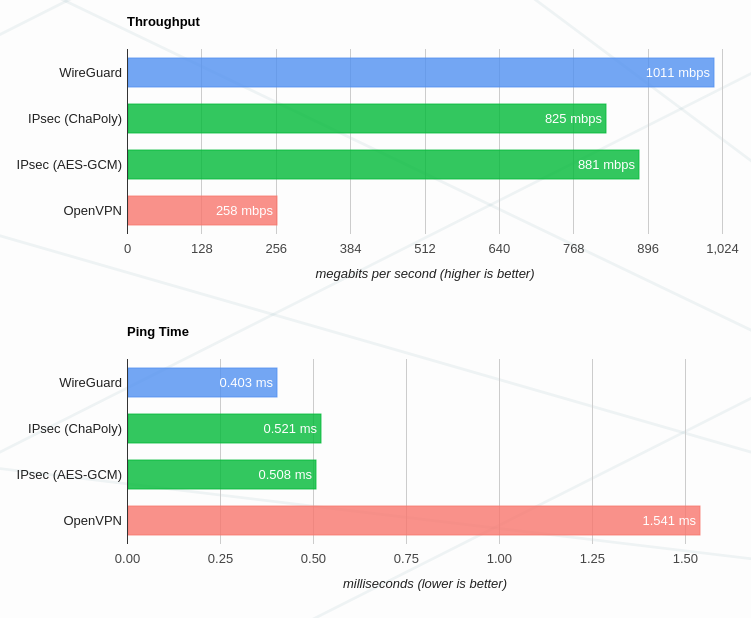

Mais là où Wireguard cogne fort sur ses concurrents c’est côté performances réseaux. Je vous laisse juger le comparatif suivant issu du site officiel:

A titre perso , je l’utilise depuis plusieurs mois et j’ai pu constater que c’était effectivement le jour et la nuit côté débit comparé à l’ancêtre openvpn! A tel point que j’ai remplacé fissa mon serveur openvpn par un serveur wireguard (prochain tuto à venir).

Après, certains de ses détracteurs avanceront justement l’argument de la dangerosité d’exécuter du code dans le kerneland…C’est pas faux mais justement du fait de sa criticité, on peut imaginer que la communauté sera encore plus attentive non?

Voilà si vous avez l’occaz, n’hésiter pas à tester wireguard , je le repète ses perfs sont juste impressionnantes. Dans un prochain billet, nous verrons comment configurer un serveur vpn wireguard et son client android sur smartphone.

Cool, j’ai hâte de voir ton prochain tuto sur Wireguard. Justement je voulait essayé openvpn sur un raspberry pi 3, je vais attendre un peut finalement.

Merci

slt freeman,

si tu n’as pas trop le temps, pour openvpn il existe un script « pivpn » qui automatise l’install et la config d’openvpn sur raspberry.

https://tutox.fr/2017/07/20/transformer-facilement-raspberry-serveur-vpn/

Ca peut être sympa de tester la deudeuch pour mieux apprécier ensuite la Ferrari la semaine prohaine 🙂

Le script pivpn est dangereusement obsolète. Fuyez ce truc.

@loic, je veux bien que t’expliques en quoi ?

Tout ce qui est chiffrement à 2 ans de retard (tls1.2, aes-256-cbc, auth sha256, tls-auth).

C’est quand même limite quand on veut être tranquille niveau sécurité.

hello Mirabellette, merci pour les précisions.Du coup, pour protéger des connexions qu seraient ‘très sensibles’ effectivement c’est très moyen! ceci dit il me semble que ça n’est pas à la portée du premier venu de péter du tls1.2 ou de l’aes-256…Mais bon ds le doute on préférera utiliser Wireguard hein 🙂

Au temps pour moi, il y a encore 9 mois, pivpn ciblait Jessie, une distro plus supportée depuis 4 ans. Mais ça a été mis à jour depuis.

Autant pour moi !!!!!

Justement NON

https://www.lalanguefrancaise.com/orthographe/autant-au-temps-pour-moi/

Pour avoir de bonnes perfs sous OpenVPN, il faut absolument avoir un processeur avec le jeu d’instruction AES-NI.

Espérons que cela ne soit pas le cas avec WireGuard.

Ca me permettra de garder mon routeur actuel (qui n’a pas AES-NI) et avoir de bonnes perfs, dès que OpenWRT aura adopté ce nouveau kernel.

@LinuxUser, Wireguard utilise la crypto Chacha20-Poly1305 au lieu d’AES.Donc pas de problème à se poser niveau compatibilité AES-NI 🙂

Hâte de lire ton tutoriel, il m’aidera surement à en faire un sur mon blog 🙂

J’avais bien déchiffré openvpn, cela sera l’occasion de migrer.

Très bonne nouvelle. Oui clairement, après plusieurs années à utiliser OpenVpn (avec tout ce que cela suppose de temps de config) Wireguard m’est aussi apparu comme une baguette magique: simple, rapide et discret. Il lui manquait à un moments des clients pour différents OS mais c’est réglé depuis quelques temps. J’ajouterai que là où OpenVpn m’a cassé la tête avec certains équipements d’entreprise qui le bloquaient (Deep packet inspection), wireguard semblait passer sans problème les garde-fous.

Merci pour l’article, j’avais déjà zieuté Wireguard et je me demandais quand il serait plus mûre. C’est cool de voir qu’on va passer une bonne étape.

Ce qui est intéressant c’est que c’est un peu comme un stunnel (que je kiff) mais dynamique (on peut atteindre n’importe quel port de la machine distante).